Ataques “Zero-Day” são amplamente tratados por grandes companhias de segurança atualmente. São basicamente ameaças que tentam explorar vulnerabilidades ainda não conhecidas pelos próprios fabricantes de software, firmware ou sistemas operacionais. Desta forma, os atacantes se aproveitam das brechas ainda não corrigidas pelos desenvolvedores para realizar os ataques. A Palo Alto Networks desenvolveu em seu produto de NGFW (Next-Generation Firewall) uma funcionalidade chamada: WildFire, que tem o objetivo de identificar e tratar este tipo de ameaça. Este artigo tem como objetivo explicar como funciona o fluxo de tomada de decisão da funcionalidade WildFire.

Nota: Para melhor entendimento deste artigo, recomenda-se conhecimento prévio das funcionalidades de Threat Prevention e File Blocking.

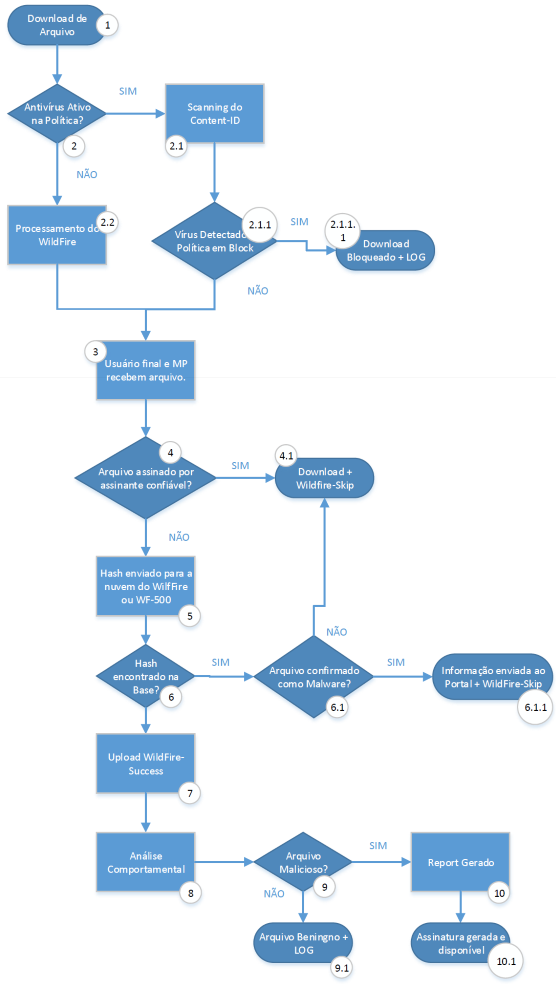

O fluxograma abaixo será usado para expor o funcionamento do WildFire.

1. Download de arquivo é iniciado em uma sessão existente. A sessão é permitida por uma regra que tem o perfil de File Blocking atrelado com ação de forward configurado.

2. Perfil de Antivírus ativo na política que permitiu a sessão?

2.1. Arquivo é encaminhado do Data Plane para o Management Plane. O CONTENT ID faz uma varredura no arquivo.

2.1.1. CONTENT-ID Detecta vírus no arquivo e a ação é Block.

2.1.1.1. O Download é encerrado, o usuário visualiza uma página de bloqueio e é gerado um log de vírus em Threat Log. Nenhuma outra ação é tomada.

2.2. Arquivo é encaminhado do Data Plane para o Management Plane para processamento do WildFire.

3. Usuário final recebe o arquivo. Management Plane Recebe o arquivo e faz buffer.

4. O Arquivo é assinado por um assinante confiável?

4.1. Log do download de arquivo registrado em Data Filtering Log como forward e wildfire-upload-skip. Caso a opção report-benign-file estiver habilitada, a informação de arquivo benigno será registrada no equipamento e no portal do WildFire.

5. O Management Plane cria um HASH para o arquivo e o envia para a nuvem do WildFire ou para o WF-500 appliance, que checam se já houve análise anterior.

6. HASH encontrado na base?

6.1. Arquivo confirmado como Malware?

6.1.1. Informação da Sessão enviada ao WildFire para ser registrada no Portal. Log no Data Filtering aparecerá como wildfire-upload-skip.

7. Upload de arquivo e informação de sessão para o WildFire. Log de download de arquivo em Data Filtering aparecerá como wildfire-upload-success.

8. A SandBox virtual analisa o arquivo para detectar comportamento malicioso.

9. Arquivo Malicioso?

9.1. O portal recebe um log de arquivo benigno. Caso a opção report-benign-file estiver habilitada, a informação de arquivo benigno será registrada no equipamento.

10. Relatório forense detalhado é gerado no portal e no equipamento. O WildFire manda uma notificação por e-mail (Se a opção estiver habilitada) para a conta de suporte associada com o equipamento.

10.1. Assinatura de antivírus é gerada e avaliada se é uma nova ameaça. Caso positivo, a assinatura é inserida no próximo update e distribuído para todos os equipamentos que tenham uma subscrição de Threat Prevention válida. Para quem possui subscrição do WildFire, o update ocorre em até 15 minutos.

Este TechTip tem o objetivo de demonstrar o fluxo de tomada de decisão da funcionalidade WildFire. Este recurso dos equipamentos da Palo Alto Networks tem como função identificar e bloquear atividades maliciosas que envolvam ataques Zero-Day. De acordo com a arquitetura apresentada, é perceptível a efetividade da solução quando se fala em tempo de resposta. Além disso, possui um grande papel no combate às ameaças persistentes avançadas (APTs).