O BIG-IP oferece recursos que permitem que você controle o tráfego SSL que é destinado a servidores virtuais BIG-IP. Uma dessas características, perfis SSL, adiciona a capacidade de manter conexões seguras entre o sistema do cliente e o sistema BIG-IP e entre o sistema BIG-IP e um servidor de destino web. Antes de configurar um perfil SSL, você deve instalar um ou mais certificados SSL no sistema BIG-IP. O certificado SSL pode ser um certificado auto assinado ou uma autoridade de certificação (CA) de certificação confiável.

O certificado do dispositivo do sistema BIG-IP é um certificado SSL auto assinado que é gerado automaticamente quando o software é instalado pela primeira vez no sistema. No entanto, quando você atualizar o sistema para uma nova versão do software e rolar para a frente uma configuração existente, o sistema continuará a usar o certificado do dispositivo a partir da configuração existente.

Em versões anteriores ao BIG-IP 11.5.0, o certificado do dispositivo fora gerado usando o algoritmo de hash SHA-1. A partir de BIG-IP 11.5.0, o certificado do dispositivo é gerado usando o algoritmo de hash SHA-2. A família de hash SHA-2 inclui vários tamanhos de função hash; SHA-256 (32 bits) e SHA-512 (de 64 bits). Há também versões truncadas; SHA-224, SHA-384, SHA-512/224 e SHA-512/256.

Passo 1 – Gerar certificado SHA2

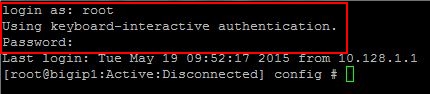

Logar no BIG-IP via linha de comando

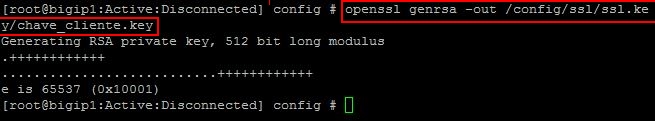

Comando para gerar a chave

openssl genrsa -out /config/ssl/ssl.key/chave_cliente.key 2048 ou 4096 (o cliente escolhe)

Arquivo será salvo no diretório: /config/ssl/ssl.key

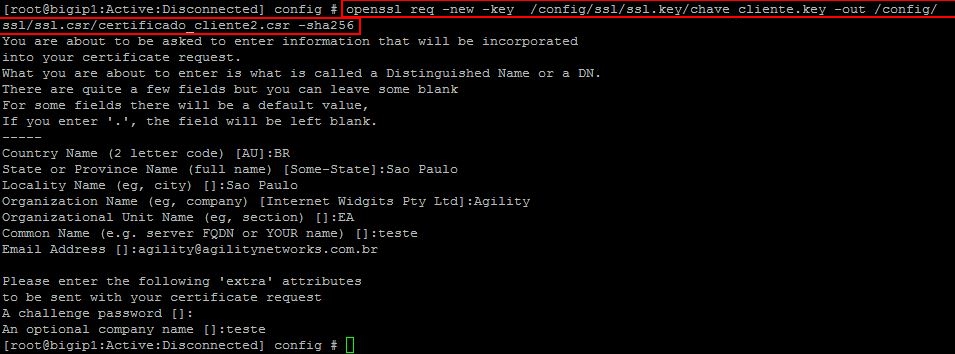

Comando para gerar o .CSR

openssl req -new -key /config/ssl/ssl.key/chave_cliente.key -out /config/ssl/ssl.csr/certificado_cliente2.csr -sha256

Arquivo será salvo no diretório: /config/ssl/ssl.csr

Obs: Esse comando vai rodar um assistente para preencher os dados. Não preencher a challenge password pois vai dar erro na hora de validar o .CSR e An optional company name é opcional mas não é recomendado.

O .CSR pode ser editado/aberto no Bloco de Notas/Notepad++ e ele deve conter o conteúdo similar ao abaixo. Reparem no detalhe que começa com BEGIN CERTIFICATE REQUEST, Se o .CSR gerado não começar desta forma, não é o .CSR correto.

—–BEGIN CERTIFICATE REQUEST—–

MIICvjCCAaYCAQAwYzELMAkGA1UEBhMCQVUxDDAKBgNVBAgTA2dncjELMAkGA1UE

BxMCc3AxCzAJBgNVBAoTAnNvMQswCQYDVQQLEwJzczELMAkGA1UEAxMCc3MxEjAQ

BgkqhkiG9w0BCQEWA2RkZDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEB

APNiauU7FymhW+SCP/huJrURDoXOFjhpi7gFyZ6ekt/GvJ91SBVTvDvuACqU9CE0

ZQCe6Mltf9Wzi83RwRt5u3buy4M0LhLzgx9IMOyFtaxWFpeOn3gt7IVLSShrjBeS

IT6x+ZBRYCishJwVi/V6sPl+PhO06t34OsRLUBRuS2Egpmfe5xqAXjDUG/Ikjuwc

dHmRrpp/n9Cgp0BcQ+uYcp2tiSw7GT3un8YKGSvmL+Ul7isxcyknUSTYPhIxCjzv

R+MB8X4YEE3hX5ynWWT8/y1HPxKjqAaoH/C5re9LwdXbVNtnQjs/ZAJEBnG31mHh

XIgJgBsDKvw6l5sCFtaF4gcCAwEAAaAWMBQGCSqGSIb3DQEJAjEHEwVzcHNwcDAN

BgkqhkiG9w0BAQsFAAOCAQEAqH8KnziNcho3vJuvhyGKZmQf7jEoyATgOm6XqS6/

gPfARqzrJ9Umjt2/TZN7KDJ/0cab3uHlo/d7prFyQ/lhDny3c3cxPXSvlhF9uR03

r9GdQUfl1fFjSE7eV70JIBxCTHcihrc2kNJEw2BrY7RwAn/+gV4ReSF5s66dCUgW

QChuPlQj6ZVzi96mvH9owCOYBvh0/f0ojJYajsEeBEqT5UqsCxUB6f8UhjM9gfrm

RDGHZR0TwPKHLcLrA44RT3CgYjmBgnEPiMOr4mz8CwReU5t0opKE/+/LjRwDUn+m

+vQzV4+NIdwgnhEpMkQFI1jXeml5q42LC2DKyPmJXIlXkA==

—–END CERTIFICATE REQUEST—–

Quando está errado aparece: —–BEGIN CERTIFICATE—– / —–END CERTIFICATE—–

De posse do conteúdo do .CSR, o cliente precisa solicitar para a sua CA, que gere o .CRT para ser instalado no BIG IP via TMSH. Copie o .CRT para o diretório /config/ssl/ssl.crt/

Comandos para instalar a chave e o CRT

tmsh install /sys crypto key chave_cliente.key from-local-file /config/ssl/ssl.key/chave_cliente.key

tmsh install /sys crypto cert certificado_cliente.crt from-local-file /config/ssl/ssl.crt/certificado_cliente.crt

O certificado SSL tem a capacidade de manter conexões seguras entre o sistema do cliente e o sistema BIG-IP, e entre o sistema BIG-IP e um servidor de destino web. Este cerificado se torna muito importante para segurança do cliente.

Referências:

https://support.f5.com/kb/enus/solutions/public/14000/700/sol14783.html

https://support.f5.com/kb/en-us/solutions/public/14000/600/sol14620.html#3