Por Paulo Felipe Figueiredo

Este artigo é um passo a passo de como fazer uma integração do Palo Alto PAN-OS 6.0x com o Microsoft Active Directory sem a necessidade de instalação de cliente em um servidor para coleta das informações de usuários.

Até a versão 4.0x do PAN-OS era obrigatória a instalação de um cliente em um servidor para captura dos logs de usuários. Após a versão 5.0x, o próprio Palo Alto consegue fazer a captura destes logs. Todavia, antes de habilitarmos esta função no firewall devemos levar em conta alguns itens como:

- Capacidade de recurso de hardware disponível.

- Números de usuários cujos logs serão coletados.

- Números médio de sessões vs. capacidade de sessões do firewall.

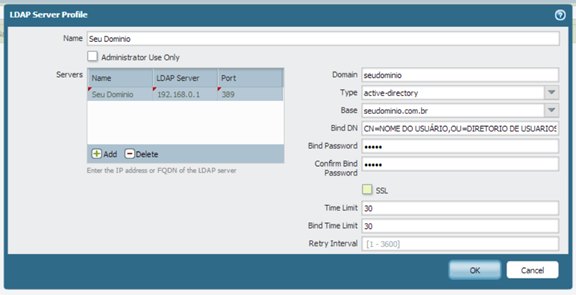

Primeiro devemos inserir os dados do servidor AD no firewall. Para fazermos isso clique em Device, Server Profile e LDAP. Clique em +add para adicionar o servidor.

No campo Base DN colocar o nome do usuário (CN=nome do usuário) e não o login, se possível um usuário “domain admin”, o diretório onde se encontram os usuários na arvore do servidor AD e em seguida o domínio (OU=SÃO PAULO, OU=SEUDOMINIO, OU=COM, OU=BR).

Neste exemplo desmarcamos a opção SSL, pois nosso servidor não utiliza este método de autenticação.

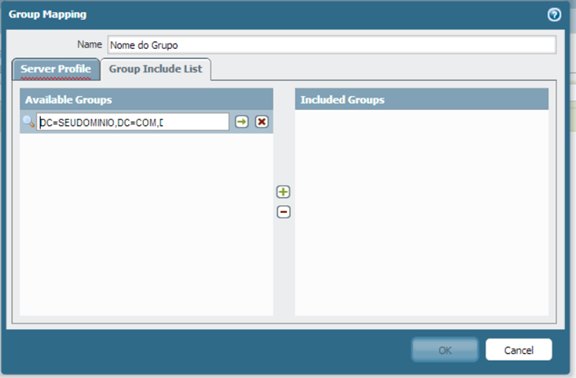

Após inserir os dados do servidor Active Directory, devemos inserir o grupo de usuários que serão coletados. Para isto, clique em Device / User Identification / Group Mapping Settings.

Procurar o diretório onde está o grupo de usuário que deverão ser coletados os logs, selecionar o grupo e clicar no botão + para adicionar.

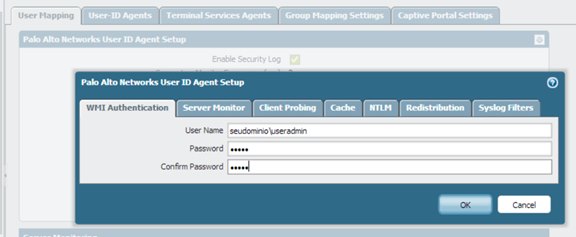

Após inserir o grupo de usuários devemos inserir os dados para autenticação WMI. Para inserir clique em DEVICE/USER IDENTIFICATION/USER MAPPING/EDIT. Clicar na aba WMI Authentication.

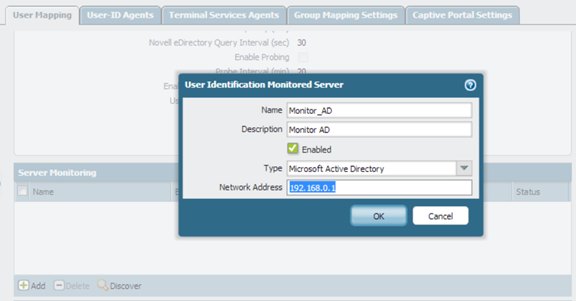

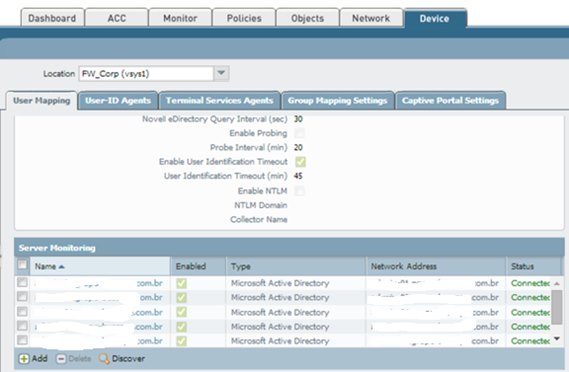

Para finalizar precisamos inserir o server monitoring, clicar em DEVICE/USER IDENTIFICATION/USER MAPPING/SERVER MONITORING/ADD.

Depois de concluir, clicar em commit para salvar as configurações. Para verificar se a coleta dos logs está funcionando após realizar o commit, o campo status abaixo da aba server monitoring deverá aparecer como “connected”.

Para verificação através de CLI digitar os seguintes comandos:

show user server-monitor statistics

less mp-log useridd.log

Este é o passo a passo de como integrar o Paloalto PAN-OS 6.0x com o Microsoft Active Directory sem a necessidade de instalação de cliente.

Caso você não possua um usuário “domain admin” para realizar a integração, é possível criar um usuário sem permissões de administrador para fazer as coletas de logs.

Abaixo link de como criar os usuário com as permissões necessárias para integração.