Este guia descreve a montagem de um laboratório utilizando virtualização dupla (Nested ESX Virtualization), ou seja, um ESX (Nested) rodando como uma máquina virtual dentro de outro ESX (físico).

Configurando o pfSense com função de NAT entre a rede “física” e a rede “nested”

O pfSense será instalado para realizar NAT entre as redes 10.102.8.0/24 (roteada externamente) e a rede isolada 192.168.1.0/24 onde estará a nested VM do Windows.

Como a intenção é que futuras nested VMs instaladas na LAN isolada 192.168.1.0/24 sejam acessadas somente a partir do Windows de gerência instalado anteriormente (192.168.1.2), será criado um port forward da interface WAN para o IP do Windows na porta 3389 (remote desktop). Como se trata de um ambiente de laboratório que já é protegido por um firewall externo, as regras de firewall do pfSense irão permitir comunicação “any any” para todos os protocolos.

A sequência a seguir mostra a configuração básica, de NAT e regras de firewall para o laboratório.

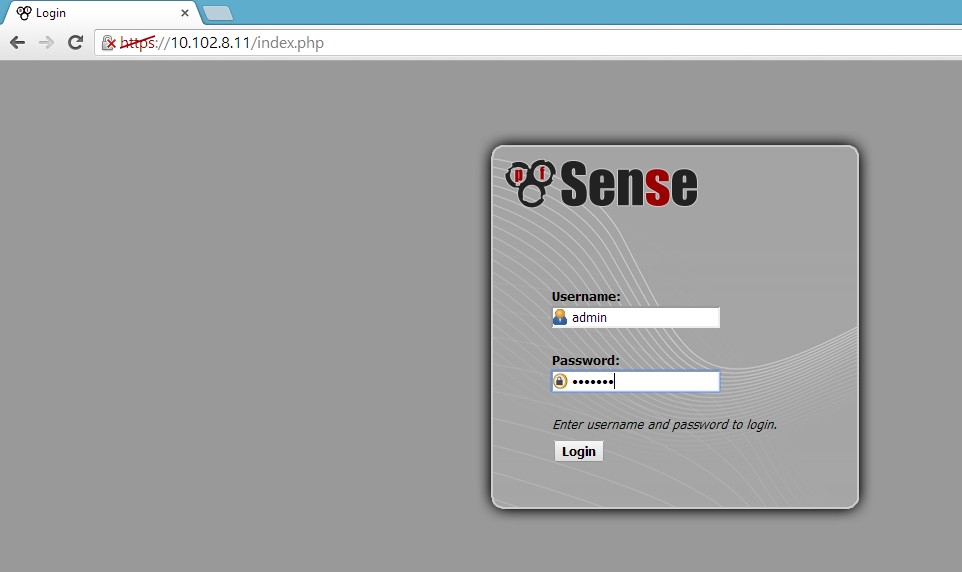

Realizar o login na interface de configuração web do pfSense no endereço https://10.102.8.11. O usuário é admin e a senha pfsense:

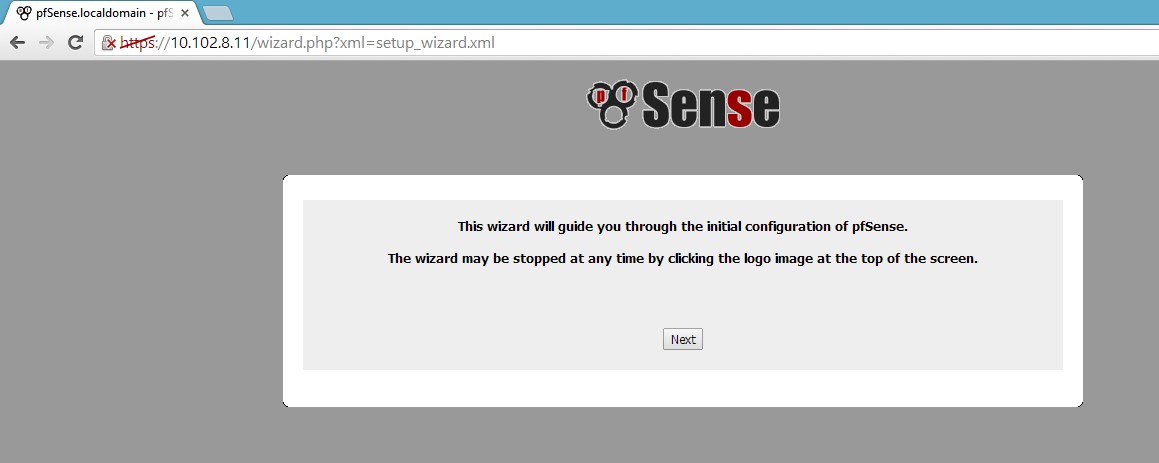

Iniciar o Wizard de configuração:

Entrar com nome e domínio (mantidos no padrão):

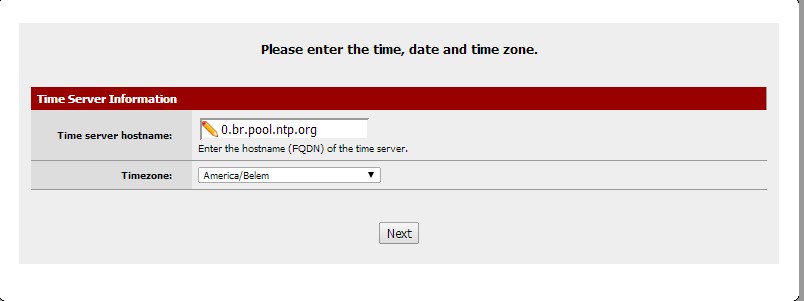

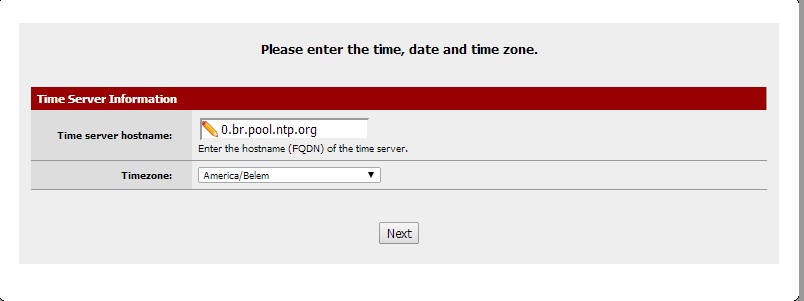

Entrar o timezone e o servidor NTP:

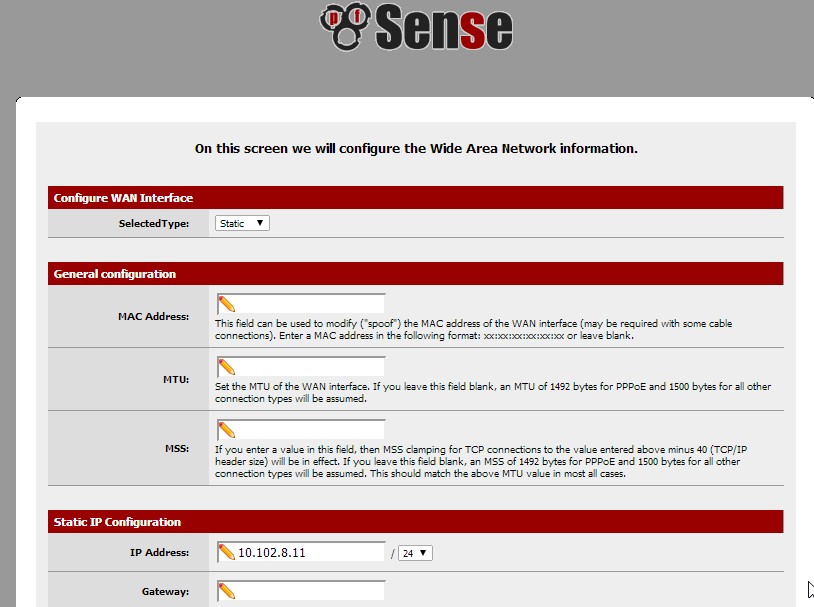

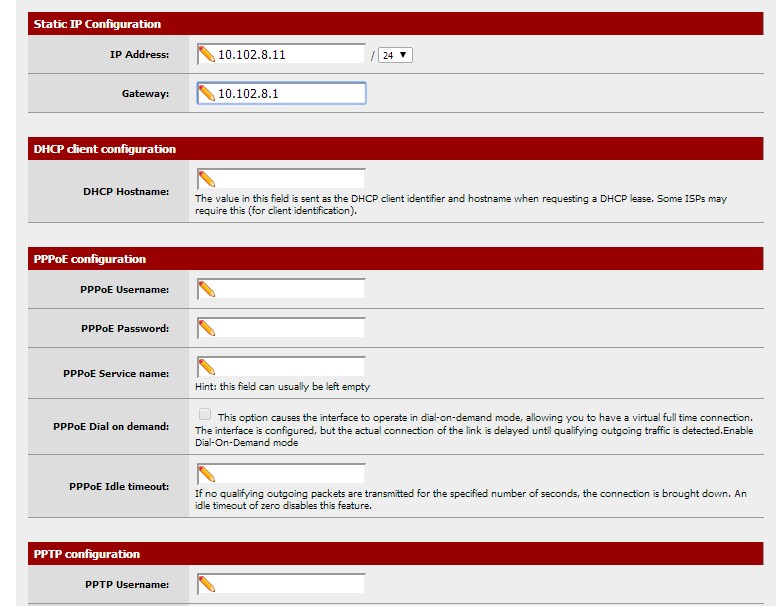

Parâmetros da interface WAN (o IP foi configurado via console):

Entrar com o gateway 10.102.8.1, caso o mesmo já não esteja preenchido:

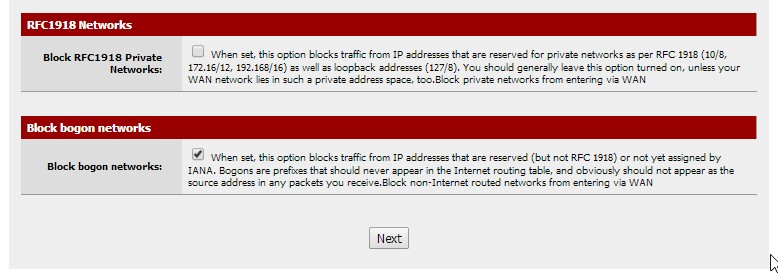

Como esse é um laboratório de rede interna e está virtualizado dentro de uma rede isolada, ele será acessado por endereços IP pertencentes à RFC1918, portanto é necessário desmarcar a opção “Block RFC1918 Private Networks”:

Clicar em next para finalizar a configuração da interface WAN.

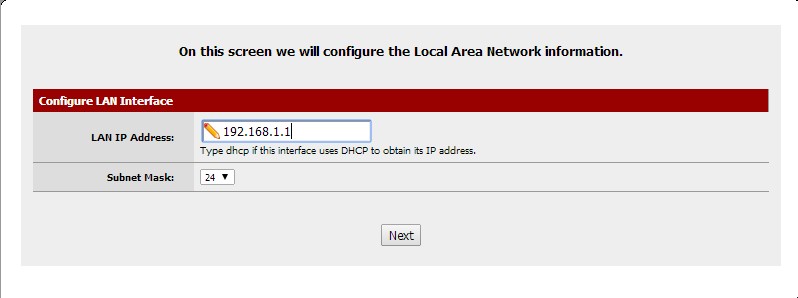

Confira que o endereço de LAN está configurado como 192.168.1.1/24 e clique em next:

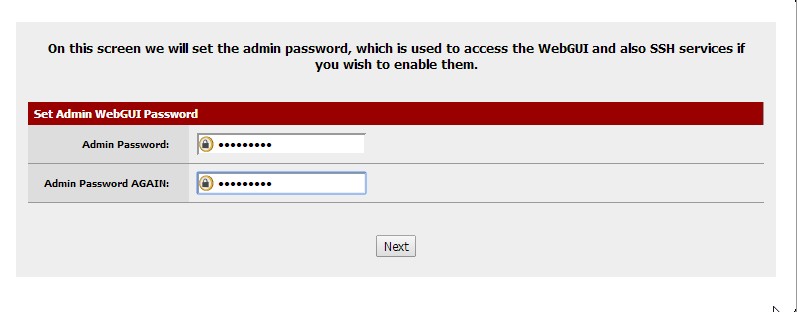

Configurar a senha de admin:

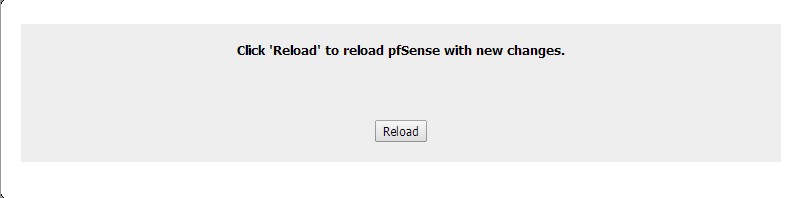

Clicar em reload:

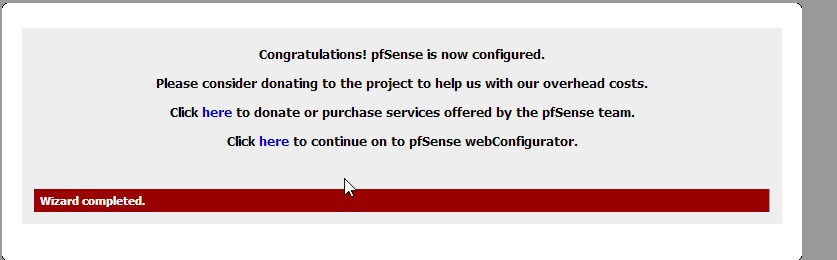

Clicar no link para entrar novamente no configurador web:

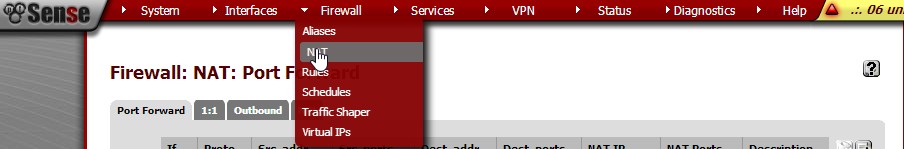

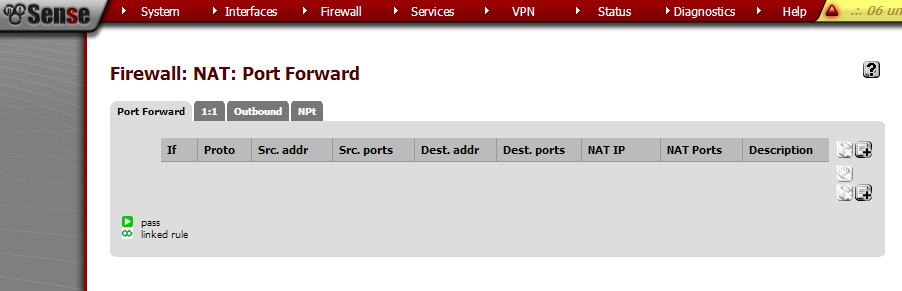

Na aba Firewall, selecione NAT:

Na aba Port Forward clique no botão + para adicionar uma regra de NAT:

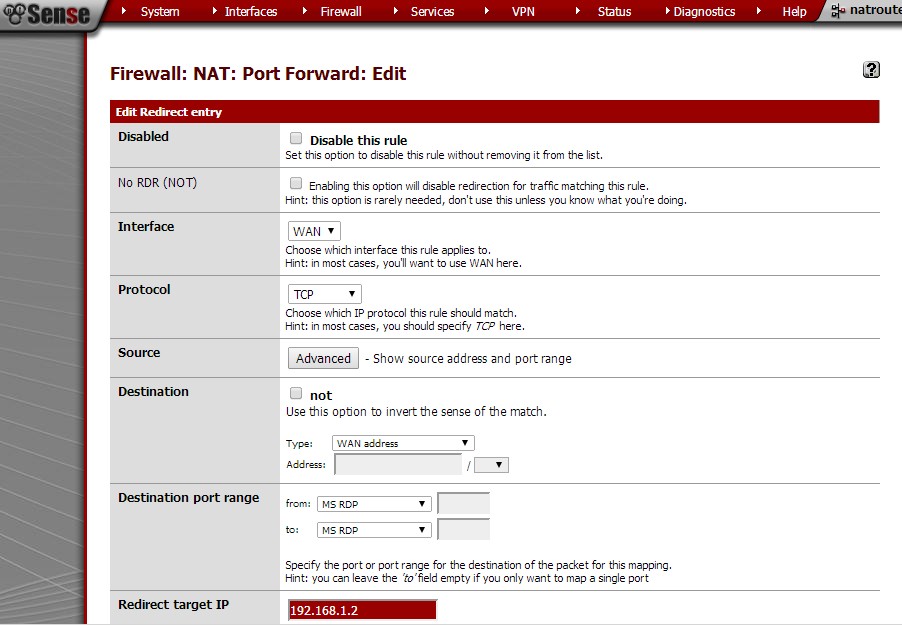

Preenches os parâmetros a seguir:

- Interface: WAN

- Protocol TCP:

- Destination: WAN address

- Destination Port Range:

- From: MS RDP

- To: MS RDP

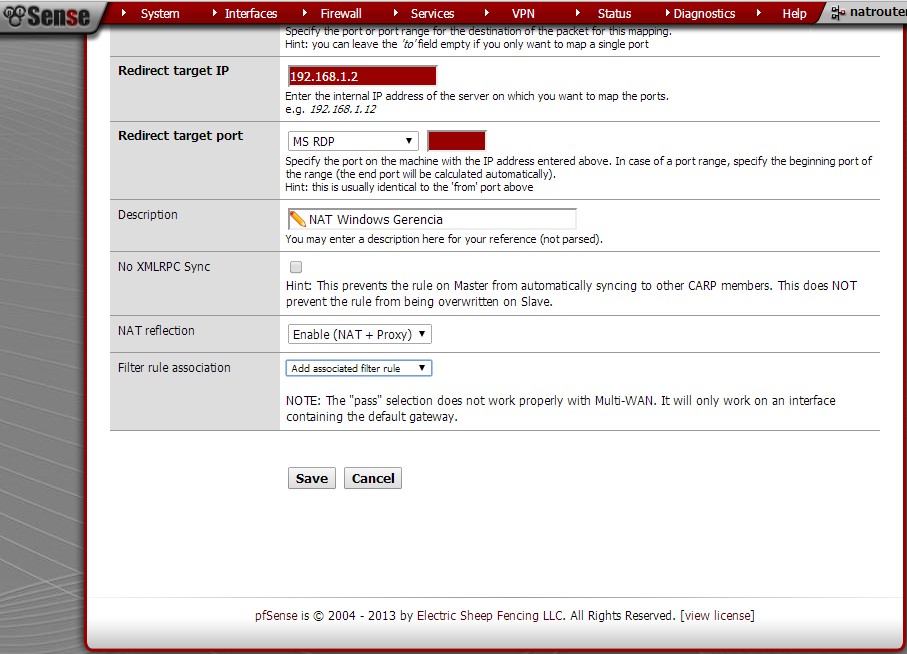

- Redirect target IP: 192.168.1.2

- Redirect target Port: MS RDP

- NAT Reflection: Enable (NAT + Proxy)

- Filter Rule Association: Add Associated Filter Rule

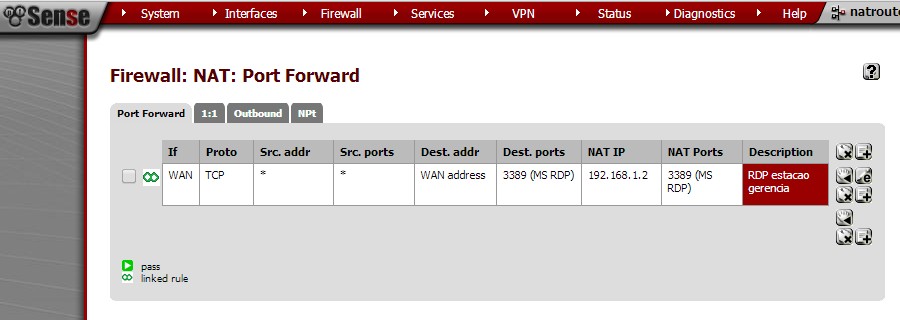

Regra de NAT (Port Foward) criada:

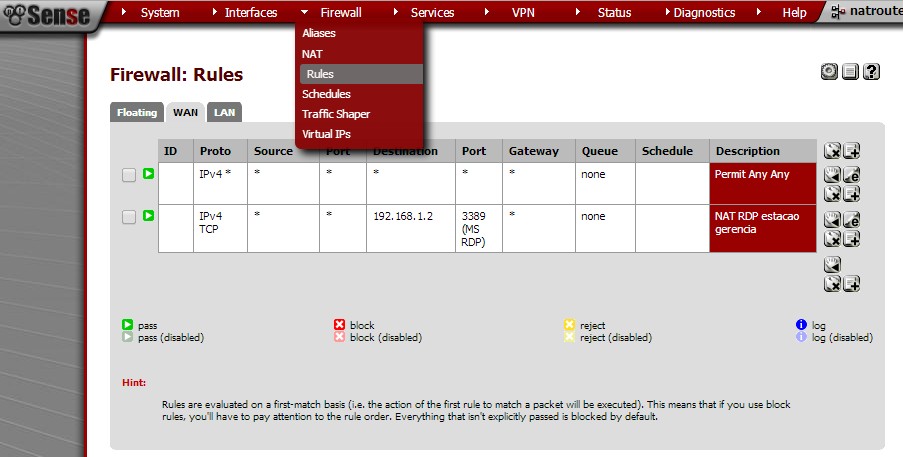

Na aba Firewall à Rules, observe que a regra permitindo o acesso para a máquina de gerência foi configurada automaticamente quando da criação da regra de NAT pela opção “Add Associated Filter Rule”.

Adicionar uma regra permitindo ip any any. Ela deverá ser mostrada como abaixo:

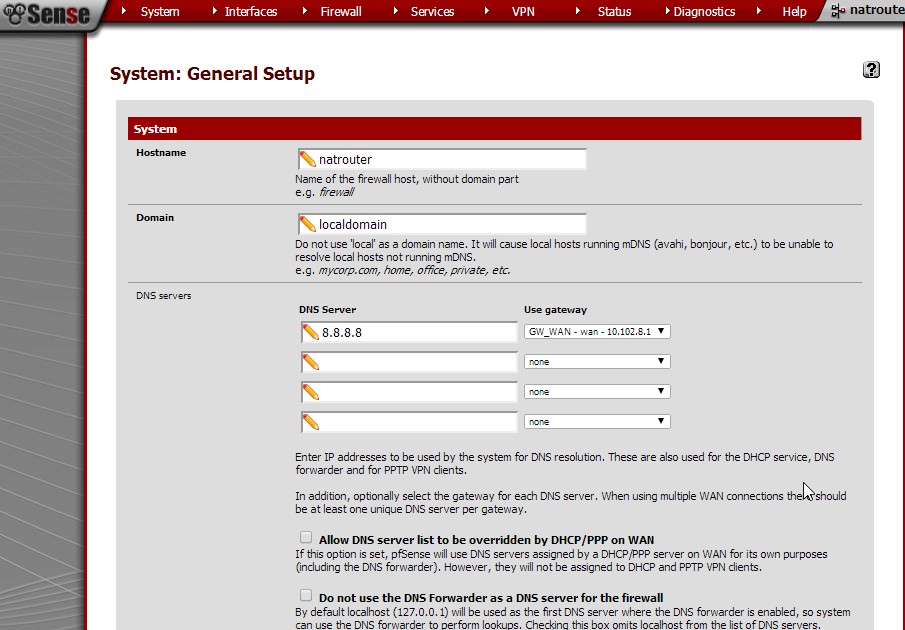

Na aba System escolha General Setup para configurar um servidor DNS (o laboratório está utilizando o servidor DNS do Google 8.8.8.8 em sua configuração). Conferir configuração de timezone e adicionar outros servidores NTP e salvar a configuração:

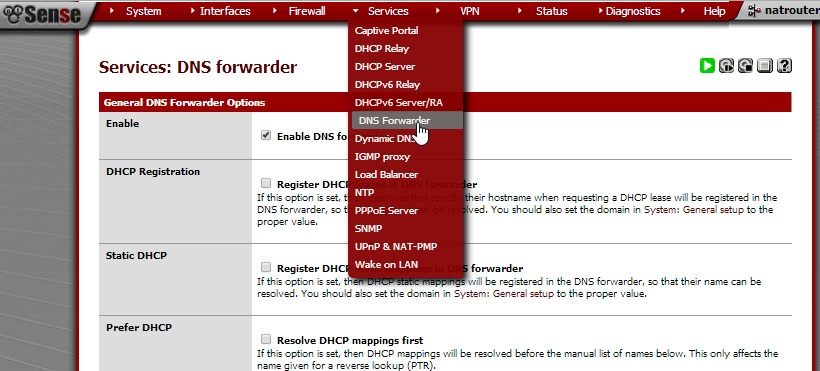

Na aba Services à DNS Forwarder marcar Enable DNS Forwarder e salvar a configuração. O pfSense fará forward de DNS para os servidores na LAN 192.168.1.0.

A estrutura básica do laboratório está montada. Novas nested VMs podem ser criadas na LAN isolada 192.168.1.0/24. As mesmas serão acessadas remotamente pela estação de gerência Windows (IP 192.168.1.2).

Clique no link a seguir para acessar o próximo tópico da série: Testes com o Nested ESX.

Referências

Este artigo utiliza como referências testes realizados no laboratório do Agility Tech Center e os links a seguir:

- https://www.youtube.com/watch?v=cbUutwiXeFw

- http://blog.romant.net/technology/configuring-nat-on-esx-and-esxi/